quinta-feira, 29 de agosto de 2013

quarta-feira, 28 de agosto de 2013

Cinco erros que tornam as redes corporativas mais vulneráveis

Especialistas apontam os caminhos para controlar funcionários que adotam

técnicas para burlar os firewalls e acessar conteúdo indevido no

ambiente de trabalho

Já foi o tempo em que bloquear o acesso às redes sociais no ambiente

de trabalho era aceitável. Mas, em várias organizações, o que antes era

considerado uso inapropriado da infraestrutura da companhia tornou-se

essencial. Hoje, ambientes como o Facebook e o YouTube fazem parte das

estratégias de marketing. Ao mesmo tempo, sistemas de mensagens

instantâneas são amplamente usados na

comunicação eficiente entre funcionários.

A natureza do negócio deve definir a política de acesso a esses sites. Funcionários do Departamento de Defesa dos Estados Unidos, por exemplo, não precisam das redes sociais e não devem usar as máquinas da organização para acessá-las. Já no caso de um funcionário do departamento de marketing, passar 15 minutos por dia em sites de relacionamento e em mídias sociais não é, nem de longe, suficiente. Assim, cabe ao gestor da área de TI avaliar qual a real importância desses sites para os funcionários.

Mesmo assim, há determinados tipos de site que não têm qualquer ligação com as atividades da empresa, nem há a menor justificativa para serem acessados - caso dos portais de jogos e sites adultos, por exemplo. Torre relata que com alguma frequência é procurado por clientes à procura de auxílio para se livrar de malwares inocentemente baixados durante uma sessão de pôquer.

Infelizmente, o simples bloqueio aos sites nem sempre é efetivo. Um funcionário engenhoso vai encontrar um jeito de driblar as restrições no trabalho. Ele vai comprometer a segurança, os dados e até a propriedade intelectual. Quem dá o alerta é o Senior Vice President e Chief Security Strategist da Blue Coat Systems, Hugh Thompson.

De acordo com Thompson, alguns atalhos encontrados na web para driblar os bloqueios são extremamente perigosos. "Eles criam canais na rede pelos quais fluem informações sem passar por qualquer tipo de monitoramento. Assim, até programas de prevenção de vazamentos de informações acabam tendo pouca eficiência”.

Confira abaixo cinco técnicas, das elementares às sofisticadas, usadas por funcionários para romper firewalls e medidas que devem ser adotadas para reforçar a proteções da rede corporativa.

1 - Digitar IP em vez da URLEm determinadas ocasiões, inserir o endereço IP na barra dos navegadores pode iludir o firewall, caso este se baseie apenas no nome dos domínios para impedir o acesso. Há vários endereços que providenciam números IP para sites. Um exemplo de serviços desses está disponível em baremetal.com., que informa o IP de qualquer site. Copiar e colar esses códigos na barra de navegação dos browsers leva o internauta diretamente até esse conteúdo.

SoluçãoA maneira antiga de resolver esse problema seria usar uma relação de IPs e inseri-la em um tipo de blacklist. Há várias empresas que fornecem esse tipo de lista. Mas os especialistas recomendam ignorar a questão de IP/URL. Em vez de barrar, procure examinar o conteúdo de cada site. Isso vai exigir mais tempo para depurar as informações, mas é eficiente.

Determinadas páginas podem “importar” seções de outros sites. Se o endereço que importa essas informações for liberado, todas as requisições feitas ao conteúdo de outra página serão automaticamente “abençoadas”. O conselho é examinar o código fonte de cada site acessado.

2 – Carregar versões do cachêMuitas páginas podem ser acessadas via cópia armazenada pelo próprio Google ao longo da indexação do conteúdo. Basta o usuário clicar no link “Em cache”, localizado no rodapé dos resultados de cada página exibida depois de uma busca.

O internauta é levado para dentro da página, sem abandonar o domínio do Google, ou seja, para qualquer bloqueador de URLs, o site de acesso negado não está sendo acessado. Quando um usuário navega no conteúdo armazenado de uma página dentro do Google, ele está em comunicação com o servidor dessa cópia (no caso o Google) e não com a página bloqueada.

SoluçãoOs especialistas recomendam a mesma solução indicada para o caso anterior, que é submeter o conteúdo a uma análise antes de chegar à máquina do usuário.

3 – Criptografar o conteúdoInserir HTTPS no começo de cada URL leva o usuário até uma versão básica do site e elimina boa parte dos seus elementos, mas mesmo assim garante acesso ao endereço “proibido”.

Há o SSH, criptografia de SOCKS e outros canais alternativos que “mascaram” o tráfego em redes menos sofisticadas. Elas se conectam às portas 80 ou à 443 – portas padrão para o protocolo HTTP. Então funcionam sem levantar qualquer suspeita, pois o que passa por elas é considerado tráfego normal de internet. E, quando temos o fator invisibilidade ao nosso lado, qualquer coisa é possível.

SoluçãoO conteúdo previamente criptografado por uma camada SSL e que flui por um canal que começa na máquina do usuário A e se estende até o ponto B, fora dos limites da rede corporativa, é muito difícil examinar.

É importante implementar proxies e gateways próprios para interromper qualquer encapsulamento e analisar cada pacote IP que chega e que sai da LAN.

As exceções intrínsecas às redes internas ou com proxies HTTPS transparentes impossibilitam o exame do que trafega na rede. A solução é submeter todo o tráfego a um intermediário que vai interromper a sessão iniciada e gerar uma nova ligação.

4 – Usar servidores Proxy e outras ferramentas de privacidadeUsar servidores Proxy particulares é outra artimanha usada. O funcionário pode configurar o navegador de forma a encaminhar todo o tráfego por um canal criptografado até um servidor externo que pode liberar o acesso irrestrito a sites e páginas.

Há uma extensão para o Firefox chamada GhostFox. Esse recurso instala um botão de privacidade logo abaixo do campo da URL e permite ao internauta escolher um servidor Proxy que blinde a navegação.

Especialistas dizem que houve um aumento razoável no uso desses recursos. Um exemplo disso é o Hamachi, uma ferramenta VPN usada para estabelecer um canal direto com um servidor, e há o programa Tor, uma espécie de roteador que envia a conexão com a internet para uma série de replicadores anônimos. Essas ferramentas foram criadas com o intuito de proteger a privacidade, mas são largamente usadas por pessoas que desejam esconder as atividades na internet, do departamento de TI.

É um jogo de gato e rato, afirmam especialistas. Não interessa se usam o Tor ou o Hamachi; as pessoas estão escondendo o tráfego com criptografia. A maioria dos recursos que filtram esse tráfego nas empresas não consegue visualizar o conteúdo circulante.

SoluçãoSe o servidor Proxy não for criptografado, o exame do tráfego fica facilitado e torna-se possível bloquear o acesso a servidores Proxy externos ou, como mencionado nos casos anteriores, analisar o conteúdo dos pacotes IP.

Com o conteúdo criptografado por ferramentas como o Tor, o bloqueio fica, na melhor das hipóteses, dificultado. O que pode ser feito é rastrear o Tor usando um sistema de detecção de invasores. Mas, lembre-se que essas ferramentas são altamente descentralizadas e operam de acordo com o modelo P2P, o que transforma a tarefa de geração das blacklists algo fenomenal, gigantesco.

5- Uso de smartphones

Usar smartphones para ficar ligado nos acontecimentos do Facebook ou do Twitter é algo absolutamente corriqueiro. Se usar um smartphone não é comparável a mexer de maneira indevida com o computador da empresa, ainda assim é um crime se for usado para acessar endereços da web não permitidos no local de trabalho. Em determinados casos, o Facebook ou o YouTube são bloqueados por razões de desempenho profissional. Visitar esses sites durante o expediente não difere muito de usar a estação de trabalho da companhia; de uma forma ou de outra, há o desperdício de tempo.

SoluçãoNeste caso, as opções de segurança são restritas, salvo o caso de o aparelho pertencer à corporação. Alguns dispositivos móveis podem ser configurados de tal maneira a negar o acesso às redes de relacionamento através das políticas de grupos e de servidores Proxy, igual acontece com notebooks e com PCs. Com dispositivos privados ou desbloqueados, há pouco que se possa fazer, a não ser negar a presença desses aparelhos no ambiente de trabalho.

No caso de organizações extremamente bem equipadas em termos de tecnologia, como acontece com entidades governamentais em que circulam informações ultraconfidenciais, sugere-se o uso de firewalls do tipo RF ou outra solução que barre conexões estranhas. Mas é uma solução de alto custo e considerada extrema. Em suma, os smartphones não são controláveis, restando ao empregador apostar na educação e no bom senso de funcionários e colaboradores.

Informar aos funcionários que o propósito das diretrizes de segurança é ajudar a empresa e, consequentemente, a manutenção do emprego de todos pode ser uma saída.

A natureza do negócio deve definir a política de acesso a esses sites. Funcionários do Departamento de Defesa dos Estados Unidos, por exemplo, não precisam das redes sociais e não devem usar as máquinas da organização para acessá-las. Já no caso de um funcionário do departamento de marketing, passar 15 minutos por dia em sites de relacionamento e em mídias sociais não é, nem de longe, suficiente. Assim, cabe ao gestor da área de TI avaliar qual a real importância desses sites para os funcionários.

Mesmo assim, há determinados tipos de site que não têm qualquer ligação com as atividades da empresa, nem há a menor justificativa para serem acessados - caso dos portais de jogos e sites adultos, por exemplo. Torre relata que com alguma frequência é procurado por clientes à procura de auxílio para se livrar de malwares inocentemente baixados durante uma sessão de pôquer.

Infelizmente, o simples bloqueio aos sites nem sempre é efetivo. Um funcionário engenhoso vai encontrar um jeito de driblar as restrições no trabalho. Ele vai comprometer a segurança, os dados e até a propriedade intelectual. Quem dá o alerta é o Senior Vice President e Chief Security Strategist da Blue Coat Systems, Hugh Thompson.

De acordo com Thompson, alguns atalhos encontrados na web para driblar os bloqueios são extremamente perigosos. "Eles criam canais na rede pelos quais fluem informações sem passar por qualquer tipo de monitoramento. Assim, até programas de prevenção de vazamentos de informações acabam tendo pouca eficiência”.

Confira abaixo cinco técnicas, das elementares às sofisticadas, usadas por funcionários para romper firewalls e medidas que devem ser adotadas para reforçar a proteções da rede corporativa.

1 - Digitar IP em vez da URLEm determinadas ocasiões, inserir o endereço IP na barra dos navegadores pode iludir o firewall, caso este se baseie apenas no nome dos domínios para impedir o acesso. Há vários endereços que providenciam números IP para sites. Um exemplo de serviços desses está disponível em baremetal.com., que informa o IP de qualquer site. Copiar e colar esses códigos na barra de navegação dos browsers leva o internauta diretamente até esse conteúdo.

SoluçãoA maneira antiga de resolver esse problema seria usar uma relação de IPs e inseri-la em um tipo de blacklist. Há várias empresas que fornecem esse tipo de lista. Mas os especialistas recomendam ignorar a questão de IP/URL. Em vez de barrar, procure examinar o conteúdo de cada site. Isso vai exigir mais tempo para depurar as informações, mas é eficiente.

Determinadas páginas podem “importar” seções de outros sites. Se o endereço que importa essas informações for liberado, todas as requisições feitas ao conteúdo de outra página serão automaticamente “abençoadas”. O conselho é examinar o código fonte de cada site acessado.

2 – Carregar versões do cachêMuitas páginas podem ser acessadas via cópia armazenada pelo próprio Google ao longo da indexação do conteúdo. Basta o usuário clicar no link “Em cache”, localizado no rodapé dos resultados de cada página exibida depois de uma busca.

O internauta é levado para dentro da página, sem abandonar o domínio do Google, ou seja, para qualquer bloqueador de URLs, o site de acesso negado não está sendo acessado. Quando um usuário navega no conteúdo armazenado de uma página dentro do Google, ele está em comunicação com o servidor dessa cópia (no caso o Google) e não com a página bloqueada.

SoluçãoOs especialistas recomendam a mesma solução indicada para o caso anterior, que é submeter o conteúdo a uma análise antes de chegar à máquina do usuário.

3 – Criptografar o conteúdoInserir HTTPS no começo de cada URL leva o usuário até uma versão básica do site e elimina boa parte dos seus elementos, mas mesmo assim garante acesso ao endereço “proibido”.

Há o SSH, criptografia de SOCKS e outros canais alternativos que “mascaram” o tráfego em redes menos sofisticadas. Elas se conectam às portas 80 ou à 443 – portas padrão para o protocolo HTTP. Então funcionam sem levantar qualquer suspeita, pois o que passa por elas é considerado tráfego normal de internet. E, quando temos o fator invisibilidade ao nosso lado, qualquer coisa é possível.

SoluçãoO conteúdo previamente criptografado por uma camada SSL e que flui por um canal que começa na máquina do usuário A e se estende até o ponto B, fora dos limites da rede corporativa, é muito difícil examinar.

É importante implementar proxies e gateways próprios para interromper qualquer encapsulamento e analisar cada pacote IP que chega e que sai da LAN.

As exceções intrínsecas às redes internas ou com proxies HTTPS transparentes impossibilitam o exame do que trafega na rede. A solução é submeter todo o tráfego a um intermediário que vai interromper a sessão iniciada e gerar uma nova ligação.

4 – Usar servidores Proxy e outras ferramentas de privacidadeUsar servidores Proxy particulares é outra artimanha usada. O funcionário pode configurar o navegador de forma a encaminhar todo o tráfego por um canal criptografado até um servidor externo que pode liberar o acesso irrestrito a sites e páginas.

Há uma extensão para o Firefox chamada GhostFox. Esse recurso instala um botão de privacidade logo abaixo do campo da URL e permite ao internauta escolher um servidor Proxy que blinde a navegação.

Especialistas dizem que houve um aumento razoável no uso desses recursos. Um exemplo disso é o Hamachi, uma ferramenta VPN usada para estabelecer um canal direto com um servidor, e há o programa Tor, uma espécie de roteador que envia a conexão com a internet para uma série de replicadores anônimos. Essas ferramentas foram criadas com o intuito de proteger a privacidade, mas são largamente usadas por pessoas que desejam esconder as atividades na internet, do departamento de TI.

É um jogo de gato e rato, afirmam especialistas. Não interessa se usam o Tor ou o Hamachi; as pessoas estão escondendo o tráfego com criptografia. A maioria dos recursos que filtram esse tráfego nas empresas não consegue visualizar o conteúdo circulante.

SoluçãoSe o servidor Proxy não for criptografado, o exame do tráfego fica facilitado e torna-se possível bloquear o acesso a servidores Proxy externos ou, como mencionado nos casos anteriores, analisar o conteúdo dos pacotes IP.

Com o conteúdo criptografado por ferramentas como o Tor, o bloqueio fica, na melhor das hipóteses, dificultado. O que pode ser feito é rastrear o Tor usando um sistema de detecção de invasores. Mas, lembre-se que essas ferramentas são altamente descentralizadas e operam de acordo com o modelo P2P, o que transforma a tarefa de geração das blacklists algo fenomenal, gigantesco.

5- Uso de smartphones

Usar smartphones para ficar ligado nos acontecimentos do Facebook ou do Twitter é algo absolutamente corriqueiro. Se usar um smartphone não é comparável a mexer de maneira indevida com o computador da empresa, ainda assim é um crime se for usado para acessar endereços da web não permitidos no local de trabalho. Em determinados casos, o Facebook ou o YouTube são bloqueados por razões de desempenho profissional. Visitar esses sites durante o expediente não difere muito de usar a estação de trabalho da companhia; de uma forma ou de outra, há o desperdício de tempo.

SoluçãoNeste caso, as opções de segurança são restritas, salvo o caso de o aparelho pertencer à corporação. Alguns dispositivos móveis podem ser configurados de tal maneira a negar o acesso às redes de relacionamento através das políticas de grupos e de servidores Proxy, igual acontece com notebooks e com PCs. Com dispositivos privados ou desbloqueados, há pouco que se possa fazer, a não ser negar a presença desses aparelhos no ambiente de trabalho.

No caso de organizações extremamente bem equipadas em termos de tecnologia, como acontece com entidades governamentais em que circulam informações ultraconfidenciais, sugere-se o uso de firewalls do tipo RF ou outra solução que barre conexões estranhas. Mas é uma solução de alto custo e considerada extrema. Em suma, os smartphones não são controláveis, restando ao empregador apostar na educação e no bom senso de funcionários e colaboradores.

Informar aos funcionários que o propósito das diretrizes de segurança é ajudar a empresa e, consequentemente, a manutenção do emprego de todos pode ser uma saída.

Fonte: Computerworld

Brasil aparece em primeiro lugar em ranking mundial de envio de spam

País responde por 36,6% das mensagens indesejadas, seguido pelo México (18,1%) e Argentina (11,9%).

O Brasil é responsável por 36,3% do envio de spam mundial, de acordo com o estudo "Desafios de cibersegurança enfrentados por um mercado econômico de rápido crescimento", realizada pela Trend Micro. Isso coloca o País em primeiro lugar no ranking, seguido pelo México (18,1%) e Argentina (11,9%).

De acordo com a empresa, isso pode ser explicado devido ao alto

número de sistemas desprotegidos existentes no Brasil - o que permite

que máquinas sejam invadidas facilmente e se tornem parte de bootnets

(redes de computadores zumbis), responsáveis pelo disparo de spams.

Além disso, a falta de conhecimento sobre os reais riscos do phishing

e dos spams torna a população local ainda mais suscetível a crimes de

engenharia social e ataques baseados em emails. Para se ter uma ideia da

dimensão do problema, somente em maio de 2013 a Trend Micro identificou

39 servidores de comando e controle no País.

Segundo o estudo, 58% das URLs maliciosas da América Latina estão hospedadas no Brasil - no México, estão 12,35%.

O Brasil também aparece em sexto lugar no mundo como o país em que as

pessoas estão mais expostas a ter riscos à privacidade por uso de

aplicativos móveis.

Cerca de 15% de todos os aparelhos móveis utilizados pelos

brasileiros são smartphones - o que faz do país um terreno fértil para a

lucratividade dos esquemas de phishing e malware para mobile.

A pesquisa aponta que no primeiro trimestre de 2013, foram criados 10

novos tipos de phishing voltados especificamente para ataques a

smartphones. Os tipos mais comuns são os que criam uma Botnet Android.

Também no quesito malware, o que mais chama a atenção é que o País

tem um altíssimo volume de ataques pelo 'Conficker', que viola

servidores com usuário e senha. Só com essa extensão, foram encontrados

pela Trend Micro mais de 52 mil novos ataques em um ano no Brasil.

Malware bancário

Mais de 50% dos brasileiros usam serviços eletrônicos para serviços

financeiros, fazendo com que sejam alvo de grupos criminosos organizados

que visam roubar credenciais financeiras.

Exemplos de ameaças desse tipo incluem o Bandoc, que desde março de

2013, atua modificando boletos bancários sempre que o usuário gera um

por meio de sites e-commerce ou de bancos online.

Outro malware que preocupa localmente é o BANKER, que muitas vezes

rouba credenciais bancárias e detalhes de contas de e-mail por meio de

páginas de phishing que imitam sites de bancos legítimos. As informações

roubadas são enviadas para os endereços de e-mail pré-determinados,

servidores hospedados na nuvem não fiscalizados pelas autoridades, ou

URLs via HTTP POST.

"O estudo mostra que estamos lidando com um mercado de cibercrime

muito bem organizado e preparado, que, a cada dia, traz inovações para

testes. Por esse motivo, reforçamos a importância em manter sistemas

atualizados e buscar as melhores ferramentas de segurança do mercado",

explica Leonardo Bonomi, diretor de Tecnologia e Suporte da Trend Micro

Brasil.

Fonte: Computerworld

segunda-feira, 19 de agosto de 2013

Vírus cria seguidores e curtidores falsos no Instagram

Um vírus tradicionalmente utilizados para roubar dados

de cartão de crédito - conhecido como Zeus - está sendo utilizados para

aumentar a presença online de algumas contas no Instagram, de acordo com

um relatório de Reuters. (Em 2010, o FBI informou que hackers na Europa

Oriental usaram o vírus Zeus para roubar US$ 70 milhões dos bancos

norte-americanos.)

O Instagram "likes" (curtidores) e seguidores que o

vírus gera são uma benção para os comerciantes, ajudando-os a alavancar

campanhas de marketing ou criar virais em torno de certas hashtags.

Estes pacotes de "likes" e seguidores são vendidos em

fóruns de hackers na internet - os mesmos fóruns onde os hackers vendem

dados de cartão de crédito.

Esta versão do Zeus representa o primeiro exemplo

conhecido de malware destinado especificamente para criar falsos

curtidores de mídia social.

O Instagram diz que tem sistemas para tentar identificar e bloquear contas falsas.

"Nós trabalhamos duro para limitar o spam em nosso

serviço, e proibir a criação de contas através de meios não autorizados

ou automatizado. Além disso, utilizamos sistemas para lidar com contas

comprometidas por meio de malware e phishing, que ajuda a manter o

número de contas falsas baixas", disse um porta-voz do Instagram ao

Mashable.

"Nós trabalhamos duro para limitar o spam em nosso

serviço, e proibir a criação de contas através de meios não autorizados

ou automatizado. Além disso, utilizamos sistemas para lidar com contas

comprometidas por meio de malware e phishing, que ajuda a manter o

número de contas falsas baixas", disse um porta-voz do Instagram ao

Mashable.

As informações são do Mashable.

Fonte: tecnologia.terra.com.br

quarta-feira, 14 de agosto de 2013

Um a cada cinco apps vazam informações

Análise publicada pela Trend Micro aponta que um a cada cinco aplicativos vazam informações.

Com 2,6 milhões de aplicativos analisados, a pesquisa também mostrou que 15% deles possuem algum tipo de vírus, enquanto 22% tem risco de serem maliciosos.

Previsão realizada pela ESET no final de 2012 apontava um crescimento exponencial de malware para o Android nesse ano, detalhes específicos não foram revelados.

Recentemente, pesquisadores da WhiteHat Security encontraram um malware que bloqueia a instalação de outros programas e tenta roubar dinheiro do usuário. As informações são do Threatpost.

“Quanto mais as pessoas utilizam o mercado móvel, os aplicativos e acessam seus dados por ali, mais os criminosos vão migrar para esse caminho”, aponta Charles Simão, especialista de segurança da Trend Micro.

Fonte: Baguete

Com 2,6 milhões de aplicativos analisados, a pesquisa também mostrou que 15% deles possuem algum tipo de vírus, enquanto 22% tem risco de serem maliciosos.

Previsão realizada pela ESET no final de 2012 apontava um crescimento exponencial de malware para o Android nesse ano, detalhes específicos não foram revelados.

Recentemente, pesquisadores da WhiteHat Security encontraram um malware que bloqueia a instalação de outros programas e tenta roubar dinheiro do usuário. As informações são do Threatpost.

“Quanto mais as pessoas utilizam o mercado móvel, os aplicativos e acessam seus dados por ali, mais os criminosos vão migrar para esse caminho”, aponta Charles Simão, especialista de segurança da Trend Micro.

Fonte: Baguete

segunda-feira, 12 de agosto de 2013

Relatório da Trend Micro aponta vulnerabilidade do Android e aumento de malwares para transações bancárias online

Vulnerabilidades do Android, aumento nas ameaças às transações

bancárias online e disponibilidade de sofisticados e baratos kits de

ferramentas de malware estão entre as preocupações crescentes citadas no

Relatório Geral de Segurança da Trend Micro,

líder mundial em segurança na era da nuvem, referente ao 2º trimestre

de 2013. Este relatório – feito pela equipe da Trend Micro responsável

por verificar os malwares – é uma análise que documenta ameaças de

segurança cibernética relacionadas ao trimestre anterior, combinada com

análises que avaliam e antecipam ataques emergentes.

Conforme as ameaças se proliferam e a base de usuários se expande com

a pouca atenção dada à segurança, os dispositivos Android ficam

diretamente na mira dos hackers. O Relatório Geral de Segurança mostra

que o número de aplicativos Android mal-intencionados e de alto risco

cresceu para 718 mil no segundo trimestre – um aumento significativo,

quando comparado aos 509 mil aplicativos encontrados no trimestre

anterior. Esses aplicativos maliciosos estão a caminho de ultrapassar o

marco de um milhão até o final do ano, como previsto pela Trend Micro.

Os malwares com foco em PCs levaram uma década para alcançar esse

número.

"Devido à natureza fragmentada da rede Android, é muito difícil para

as correções chegarem a todos os usuários em um período de tempo eficaz.

Em alguns casos, os usuários nunca terão acesso às correções, uma vez

que os próprios vendedores deixam seus clientes sob risco de ataque",

disse Leonardo Bonomi, diretor de Tecnologia e Suporte Trend Micro no

Brasil. "Até que se tenha a mesma urgência para proteger os dispositivos

móveis que temos para proteger nossos PCs, essas ameaças reais

continuarão a crescer rapidamente. O ritmo com que o volume de malware

está crescendo indica que estamos chegando a um ponto crítico. Para

combater isso, os usuários Android precisam tomar muito cuidado ao usar

seus dispositivos e dar passos simples, mas eficazes, como adicionar

softwares de segurança em todos os seus dispositivos móveis".

Internet Banking

O relatório da Trend Micro também alerta para o aumento de riscos nas

operações bancárias online, para as quais o volume de malware aumentou

29% em relação ao trimestre anterior – de 113 mil para 146 mil

infecções. Os EUA foram o principal alvo de malware, com mais de um

milhão de casos, totalizando 28% das ameaças globais, seguido pelo

Brasil, com 22%, e a Austrália, com 5%. Medidas preventivas, como

acompanhar de perto a atividade da conta e usar soluções de segurança de

terceiros, vão ajudar a diminuir e acabar com esta ameaça crescente.

Kits de Malware

Além de apontar um intenso volume de ataques e riscos de

cibersegurança, o relatório da Trend Micro também informa que os métodos

para a venda de kits de malware evoluíram. Ferramentas sofisticadas e

maliciosas já estão sendo vendidas com preços baixos, gratuitamente ou

com preços combinados, como, por exemplo, pacotes pague um, leve dois. A

facilidade de acesso a esses eficazes kits de malware aumenta os riscos

que usuários de Internet enfrentarão pelo restante de 2013 e também

pelos próximos anos.

Para acessar o relatório completo, visite: http://about-threats.trendmicro.com/us/security-roundup/2013/2Q/mobile-threats-in-full-throttle/

Acesse o nosso blog para ver o post que preparamos sobre o relatório: http://blog.trendmicro.com/trendlabs-security-intelligence/mobile-threats-in-full-throttle

sexta-feira, 9 de agosto de 2013

Alerta: Malware bancário é encontrado hospedado no Google Code

Localizado no Brasil um malware

desenvolvido em linguagem Java que faz download do malware BANKER a

partir de um projeto recém-criado denominado "flashplayerwindows", que –

naturalmente – não tem nenhuma relação com a Adobe.

O arquivo - detectado como JAVA_DLOAD.AFJ é um arquivo compilado que faz o dowload e executa o “AdobeFlashPlayer.exe”, que foi verificado ser malicioso (e detectado como TROJ_BANLOAD.JFK). Uma vez executado, o trojan conecta com o Google Code.

Anteriormente, o BANKER tinha sido encontrado hospedado em sites do Governo Brasileiro, o que afetou usuários do Brasil, EUA e Angola.

Além do perigo do malware BANKER, o uso de um site conhecido, como o Google Code, é um bom disfarce para os cibercriminosos.

Como o Google é um domínio legítimo e respeitado, serviços de reputação web tradicionais podem acabar não impedindo o download.

Este incidente mostra que, como a Trend Micro já havia previsto para 2013, legítimos provedores de nuvem, como Google Code, são suscetíveis de serem atacados este ano.

O arquivo - detectado como JAVA_DLOAD.AFJ é um arquivo compilado que faz o dowload e executa o “AdobeFlashPlayer.exe”, que foi verificado ser malicioso (e detectado como TROJ_BANLOAD.JFK). Uma vez executado, o trojan conecta com o Google Code.

Anteriormente, o BANKER tinha sido encontrado hospedado em sites do Governo Brasileiro, o que afetou usuários do Brasil, EUA e Angola.

Além do perigo do malware BANKER, o uso de um site conhecido, como o Google Code, é um bom disfarce para os cibercriminosos.

Como o Google é um domínio legítimo e respeitado, serviços de reputação web tradicionais podem acabar não impedindo o download.

Este incidente mostra que, como a Trend Micro já havia previsto para 2013, legítimos provedores de nuvem, como Google Code, são suscetíveis de serem atacados este ano.

Confira aqui notícia completa (em inglês): http://blog.trendmicro.com/trendlabs-security-intelligence/banker-malware-found-hosted-on-google-code/

quarta-feira, 7 de agosto de 2013

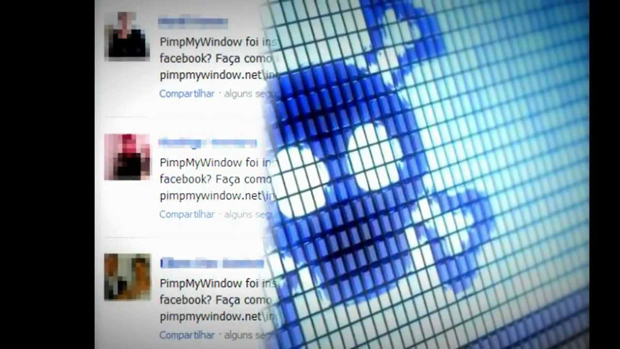

Vírus ‘PimpMyWindow’ promete mudar a cor do Facebook e causa estragos

Usuários do Facebook devem ficar de olhos abertos com um adware chamado

“PimpMyWindow”.O malware está infectando brasileiros através da

promessa de mudar a cor do perfil na rede social, expondo o navegador a

anúncios indesejados. O software apresenta um plugin para Google Chrome, Mozilla Firefox e Internet Explorer.

Usuários do Facebook devem ficar de olhos abertos com um adware chamado

“PimpMyWindow”.O malware está infectando brasileiros através da

promessa de mudar a cor do perfil na rede social, expondo o navegador a

anúncios indesejados. O software apresenta um plugin para Google Chrome, Mozilla Firefox e Internet Explorer.

O curioso é que o plugin realmente é capaz de alterar a cor das páginas

no Chrome, mas coloca os dados pessoais do usuário em risco. Depois de

instalado, o adware usa o perfil da vítima para enviar mensagens de

divulgação do programa.

O software foi desenvolvido por cibercriminosos brasileiros e os

computadores infectados têm seus navegadores comprometidos, com anúncios

fraudulentos de links patrocinados do AdSense, do Google. Depois de

instalado, o programa exibe iframes destes links em sites populares,

como o Ask.fm, Orkut, YouTube, Twitter, além do Facebook.

Um adware é um software malicioso criado para exibir anúncios, em sua

maioria intrusivos, em computadores infectados. Muitos são conhecidos

por alterar as configurações do navegador e da página inicial.

Geralmente, programas do gênero são instalados sem que o usuário

perceba, porque são embutidos em aplicativos gratuitos.

Fonte: Techtudo

Assinar:

Comentários (Atom)